背景描述

在VPC没有绑定网络ACL情况下,VPC内子网可以互通。通过配置网络ACL限制同VPC下子网间流量。

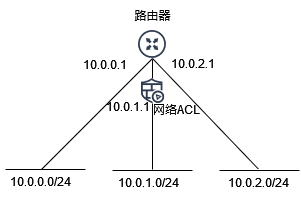

如图所示拓扑,VPC内网段10.0.1.0/24禁止与除10.0.0.0/24外的其它网段互通。

本实践方案通过配置网络ACL完成上述需求。

前提条件

路由器绑定了上述网段子网,子网间的云主机可以互通。

操作步骤

创建网络ACL。

在云平台的顶部导航栏中,依次选择[产品与服务]-[访问控制]-[网络ACL],进入“网络ACL列表”页面。

单击

创建网络ACL,弹出“创建网络ACL”对话框。配置参数后,单击

创建,完成操作。

| 参数 | 说明 |

|---|---|

| 名称 | 网络ACL的名称。 |

| 描述 | 网络ACL的描述。 |

配置网络ACL出入方向规则。

在网络ACL的详情页面,单击

入方向规则-添加规则,出现规则编辑框。添加如下规则,单击

确认,完成操作。方向 类型 策略 协议 源地址 源端口范围 目的地址 目的端口范围 入方向 ipv4 允许 全部 10.0.0.0/24 全部 0.0.0.0/0 全部

说明:网络ACL规则是无状态的,所以配置了一个方向的允许策略,还需要配置回复方向的允许策略,才能达到流量放行的需求。

单击

出方向规则-添加规则,出现规则编辑框。配置如下规则,单击

确认,完成操作。方向 类型 策略 协议 源地址 源端口范围 目的地址 目的端口范围 出方向 ipv4 允许 全部 0.0.0.0/0 全部 10.0.0.0/24 全部

关联子网。

点击已经创建的网络ACL,进入该网络ACL的详情页面,单击

关联子网-关联,弹出“关联子网”对话框。选择上述网段为

10.0.1.0/24的子网,点击关联。

说明:关联子网后,网络ACL默认拒绝所有出入子网网关的流量,直至添加放通规则。

结果验证

进入网段10.0.0.0/24的云主机,能正常访问网段10.0.1.0/24的云主机;

进入网段10.0.2.0/24的云主机,无法访问网段10.0.1.0/24的云主机。